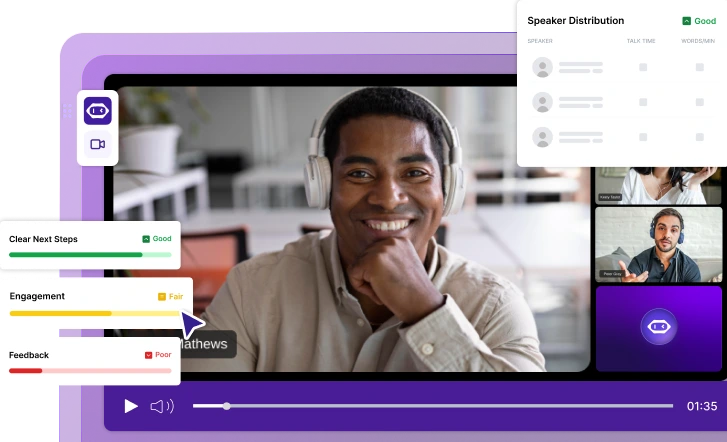

Explore Zoom use cases

With automated meeting recording and note-taking, you free up your day to focus on what matters most.

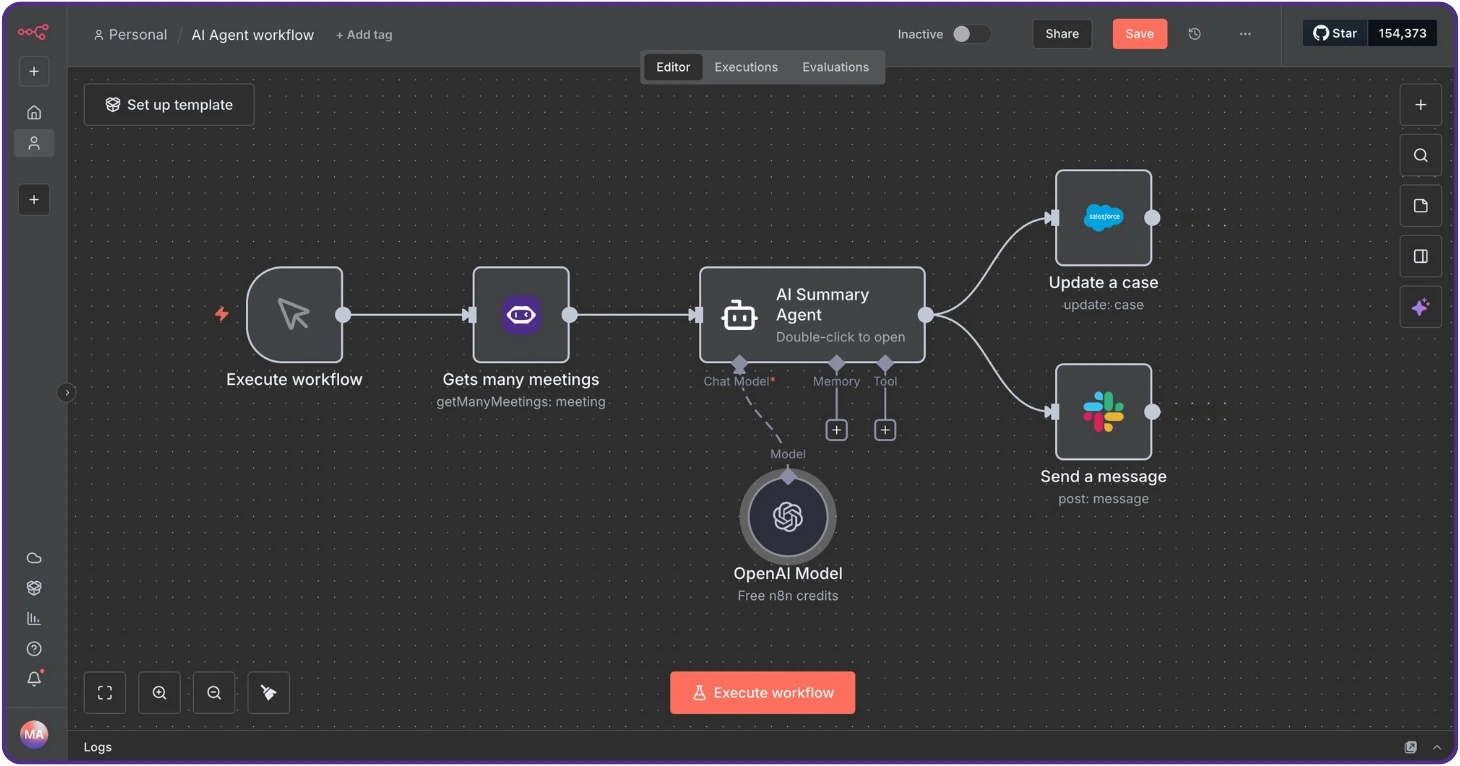

n8n é uma plataforma de automação flexível e sem código que permite conectar o MeetGeek a milhares de aplicativos e criar fluxos de trabalho inteligentes em torno de suas reuniões. Desde o compartilhamento automático dos destaques da reunião até a atualização de CRMs ou o envio de acompanhamentos, o MeetGeek + n8n ajuda você a transformar os dados da reunião em ação.

Usando o criador de fluxo de trabalho visual do n8n, você pode acionar ações a partir de suas gravações, transcrições e resumos do MeetGeek. Seja publicando os destaques da reunião no Slack, criando tarefas na Asana ou sincronizando notas com seu CRM, o n8n oferece controle total sobre o que acontece a seguir. Perfeito para equipes em vendas, sucesso do cliente, operações ou marketing, o MeetGeek + n8n ajuda você a criar automações que se encaixam na forma como sua equipe já trabalha.

Guia de início rápido do n8n →

A integração MeetGeek+n8n ajuda você a:

MeetGeek doesn't replace Zoom; it works alongside the video conference platform. Watch our video to see how you can record a Zoom meeting even if you're not the host.

Unlock true meeting notes automation by integrating Notion with MeetGeek and up-level your productivity. See how to use these tools to keep your meeting documentation organized and actionable.

Libere o verdadeiro poder de automação de reuniões: MeetGeek + Make

Conecte n8n

Obtenha as credenciais da API MeetGeek e gere um token n8n para autenticar suas solicitações. Em seguida, configure um fluxo de trabalho MeetGeek com n8n.

Realize sua reunião

Deixe o MeetGeek gravar, transcrever e resumir suas reuniões normalmente, automaticamente.

Automatize seus fluxos de trabalho

O n8n assume o controle distribuindo transcrições, notas e itens de ação para seus aplicativos favoritos, garantindo que tudo permaneça alinhado sem esforço extra.

With automated meeting recording and note-taking, you free up your day to focus on what matters most.

Segurança de dados de nível corporativo para cada usuário.

Criptografia AES de 256 bits e SSL/TLS de 256 bits

Registro de segurança, monitoramento do tempo de atividade e métricas de disponibilidade do sistema

Práticas de codificação baseadas no OWASP Top Ten

Testes de penetração realizados por especialistas em segurança

Avaliações de impacto regulares

Relatório de controle da organização de serviços

Contrato de parceiro comercial para conformidade com a HIPAA

Regulamento geral de proteção de dados

Lei de Privacidade do Consumidor da Califórnia

You have questions? We have answers!